이것저것

JWT 란? (Json Web Token) 본문

JWT 에 대해 설명하기 이전에 간단하게 "토큰 기반 인증"과 "서버 기반 인증" 에 대해 알아보겠다.

"서버 기반 인증 시스템이란?"

이전 포스팅에서 언급한 세션 기반의 인증 시스템이다. 서버 측에서 사용자들의 정보를 기억하기 위해 세션을 유지하는데 이는 메모리, 디스크, 데이터베이스 등을 통해 관리한다. 그러다 보니, 클라이언트로부터 요청을 받으면 클라이언트의 상태를 계속에서 유지해놓고 사용한다. (Stateful) 이는 사용자가 증가함에 따라 성능의 문제를 일으킬 수 있으며 확장성이 어렵다는 단점을 지닌다.

"토큰 기반 인증 시스템이란?"

이러한 단점을 극복하기 위해서 "토큰 기반 인증 시스템"이 나타났다. 인증받은 사용자에게 토큰을 발급하고, 로그인이 필요한 작업일 경우 헤더에 토큰을 함께 보내 인증받은 사용자인지 확인한다. 이는 서버 기반 인증 시스템과 달리 상태를 유지하므로 Stateless 한 특징을 가지고 있다.

JWT 란?

JWT 란 JSON 포맷을 이용하여 사용자에 대한 속성을 저장하는 Claim 기반의 웹 토큰이다. JWT 는 토큰 자체를 정보로 사용하는 Self-Contained 방식으로 정보를 안전하게 전달한다.

(JWT 는 주로 프론트 단에서 static 변수와 로컬 스토리지에 저장한다고 한다. static 변수에도 저장하는 이유는 HTTP 통신을 할 때마다 JWT 를 헤더에 담아야하는데, 로컬 스토리지에서 계속 불러오면 오버헤드가 발생하기 때문이다.)

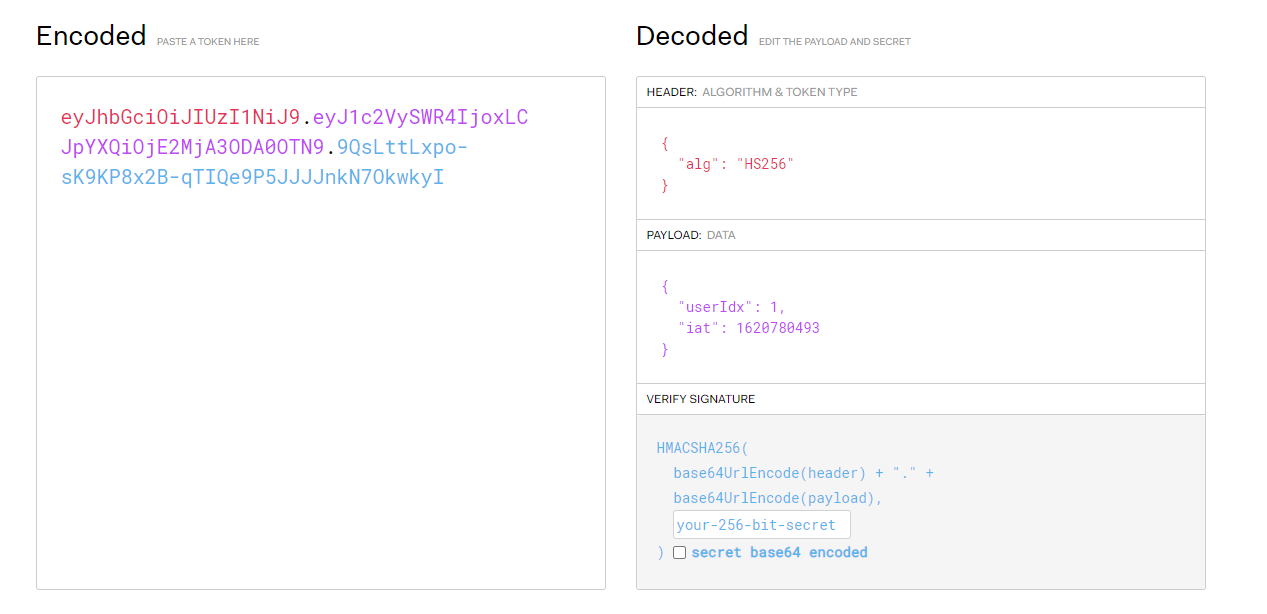

JWT 구조

JWT 는 Header, Payload, Signature 3가지로 이루어져있고, JSON 형태인 각 부분은 BASE64로 인코딩 되어 표현된다.

각각의 부분을 구분하기 위해 구분자 . 을 사용한다.

1) Header

Header의 alg는 Signature를 해싱하기 위한 알고리즘 방식을 나타낸다. (서명 및 토큰 검증에 사용된다.)

2) Payload

토큰의 Payload에는 토큰에서 사용할 정보의 조각들인 Claim 이 담겨있다. (실제 JWT 를 통해서 알 수 있는 데이터)

3) Signature

Singnature 은 토큰을 인코딩하거나 유효성 검증을 할 때 사용하는 고유한 암호화 코드이다. Header와 Payload의 값을 각각 BASE64로 인코딩하고, 인코딩한 값을 비밀키를 이용해 Header에서 정의한 알고리즘으로 해싱읋 하고, 이 값을 다시 BASE64로 인코딩하여 생성한다.

JWT 고려사항

- Self Contained : 토큰 자체의 정보를 담고 있기 때문에, 토큰만 안다면 정보를 모두 빼올 수 있다.

- 토큰 길이 : 토큰의 Payload 에 Claim을 저장하기 때문에 정보가 많아진다면 토큰의 길이가 늘어난다.

- Stateless : JWT 는 상태를 저장하지 않기 때문에, 한번 만들어지면 제어가 불가능하다. 즉, 토큰을 임의의로 삭제하는 것이 불가능하므로 토큰 만료 시간을 꼭 넣어줘야 한다.

- Tore Token : 토큰은 클라이언트 측에서 관리하므로, 토큰을 저장해야한다.

- Payload 인코딩 : Payload 자체는 암호화 된 것이 아니라, BASE64로 인코딩된 것이다. 중간에 Payload 를 탈취하여 디코딩하면 데이터를 볼 수 있으므로, JWE 로 암호화하거나 Payload에 중요한 데이터를 넣지 않아야 한다.

'Web' 카테고리의 다른 글

| JSON vs XML (0) | 2021.04.29 |

|---|---|

| REST API 정의, 사용 이유 (0) | 2021.04.24 |

| HTTPS - SSL / TLS (0) | 2021.02.17 |

| Session, Cookie 에 관하여 (0) | 2021.02.17 |

| Web Socket (0) | 2021.01.18 |